Toutes les entreprises sont équipées d’un outil de Business Intelligence (BI) permettant de générer et consulter toutes sortes de rapports analytiques. Les applications de BI comportent un grand nombre de données confidentielles. C’est pourquoi il est fortement recommandé de contrôler rigoureusement l’accès aux rapports analytiques. Est-il possible d’instaurer un contrôle strict sur l’accès aux données analytiques d’une application de BI ?

Grâce à sa maîtrise des technologies modernes et à son expérience dans l’interfaçage d’applications, Orbeet a intégré une application de BI avec un système d’IAM en charge de la vérification des rôles et des droits d’accès.

Un logiciel de BI couplé à un IAM

Présentation de la solution

Orbeet a conçu une solution qui facilite la consultation des rapports analytiques par les utilisateurs autorisés uniquement. Pour instaurer un contrôle strict des permissions, nos experts ont construit la solution autour de l’outil d’IAM Keycloak.

Un IAM (Identity and Access Management) est un outil qui facilite la gestion des identités numériques et l’attribution de droits d’accès. L’IAM sécurise l’authentification aux applications en contrôlant rigoureusement les rôles et permissions attribués à chaque profil.

Pourquoi Keycloak ? Et bien parce que cet IAM offre une grande compatibilité de par son caractère Open Source. Il peut être interfacé avec toutes sortes d’applications de BI pour prendre en charge la gestion des identités et l’authentification.

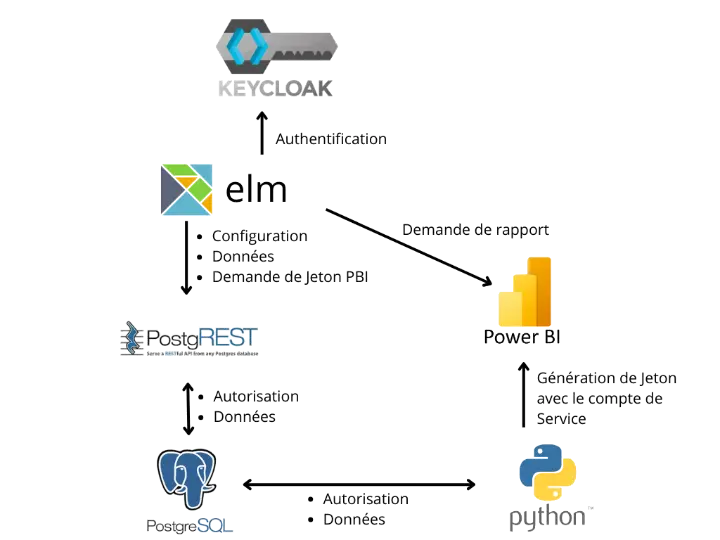

La solution réalisée est composée de :

- une application front-web en ELM

- l’outil de gestion de droits d’accès Keycloak

- une API http gérée par PostgREST

- une base de données PostegreSQL

- un module Python

- un outil de reporting

Comment cela fonctionne ?

L’application web invite l’utilisateur à s’authentifier via l’outil de gestion des accès Keycloak. Une fois identifié, la base de données est consultée afin de vérifier la liste des rapports auxquels l’utilisateur peut accéder.

Un composant en Python consulte ensuite l’outil de reporting puis génère un jeton pour le rapport demandé par l’utilisateur. Le composant Python fournit le rapport à la base de données après avoir vérifié que l’utilisateur dispose du droit de le consulter. L’application web en Elm affiche alors le rapport en passant par l’API PostgREST.

Et comme un bon croquis vaut mieux qu’un long discours, voici un schéma présentant l’imbrication des différents composants.

Une solution facile à maintenir

Pour garantir l’évolutivité et optimiser les performances de la solution, nos équipes ont privilégié l’utilisation de technologies ouvertes et innovantes. En effet, tous les composants structurés autour de l’application de BI, aussi bien au niveau du front-office que du back-office, sont Open Source. La solution a été conçue avec un minimum de code, ce qui limite les erreurs et facilite la maintenance par les développeurs.

L’utilisation du langage ELM pour la conception de l’application front-web offre d’excellentes performances et une rapidité d’exécution. Le code ELM est simple, concis et prend en charge le versioning. Ce langage peut également interagir avec du JavaScript ce qui ouvre le champ des possibles.

Conclusion

Il existe de nombreux logiciels de BI pour générer des rapports analytiques complets. Ces informations étant confidentielles, il est fortement recommandé d’en restreindre l’accès.

Nos experts peuvent vous accompagner dans la réalisation de vos projets de Business Intelligence. Nous concevons des solutions hautement sécurisées associant un logiciel de BI et un outil d’IAM. Les informations confidentielles sont ainsi accessibles uniquement par les personnes autorisées.

Si besoin, il est possible de nous déléguer la maintenance de tout ou partie des composants. Nous proposons différents types de contrats de maintenance spécifiquement dédiés à Keycloak.